zabbix怎么监控windows的tcp连接数

![]() 发布网友

发布时间:2022-04-22 04:00

发布网友

发布时间:2022-04-22 04:00

共2个回答

![]() 懂视网

时间:2022-05-02 14:32

懂视网

时间:2022-05-02 14:32

在?分布式监控系统Zabbix3.2跳坑指南?和?分布式监控系统Zabbix3.2给异常添加邮件报警?已经介绍了如何安装以及报警。此篇通过介绍监控数据库的3306端口连接数来了解如何监控其它端口和配置自定义监控项的过程。

添加监控脚本

在要监控的客户端上新建脚本:

/usr/local/zabbix/alertscripts/check_3306_port_num.sh

内容如下:

#!/bin/bashss?-an|grep?3306|grep?ESTAB|wc?-l

?这个脚本很简单,就是获取3306端口已经建立的连接,并用“wc -l”来统计一共多少行,总之最后返回的是一个整数

注:alertscripts目录若不存在需要自己新建

给脚本添加执行权限:

#chmod a+x check_3306_port_num.sh

配置客户端文件

修改zabbix_agentd配置文件,添加一个“UserParameter”:

#vi /usr/local/zabbix/etc/zabbix_agentd.conf

添加如下内容:

更改?UnsafeUserParameters=1添加?UserParameter=3306connectNum,/usr/local/zabbix/alertscripts/check_3306_port_num.sh

注:这里的“3306connectNum”就是item key,不能跟已有的重复,并且后面需要使用

重启zabbix_agentd

#systemctl restart zabbix-agent

zabbix服务端测试获取数据

#zabbix_get -s 192.168.80.30 -k 3306connectNum

输出如下:

587

注:上面的192.168.80.30就是指的客户端的IP,3306connectNum就是我们要测试的key,返回的587就是3306数据库端口的连接数

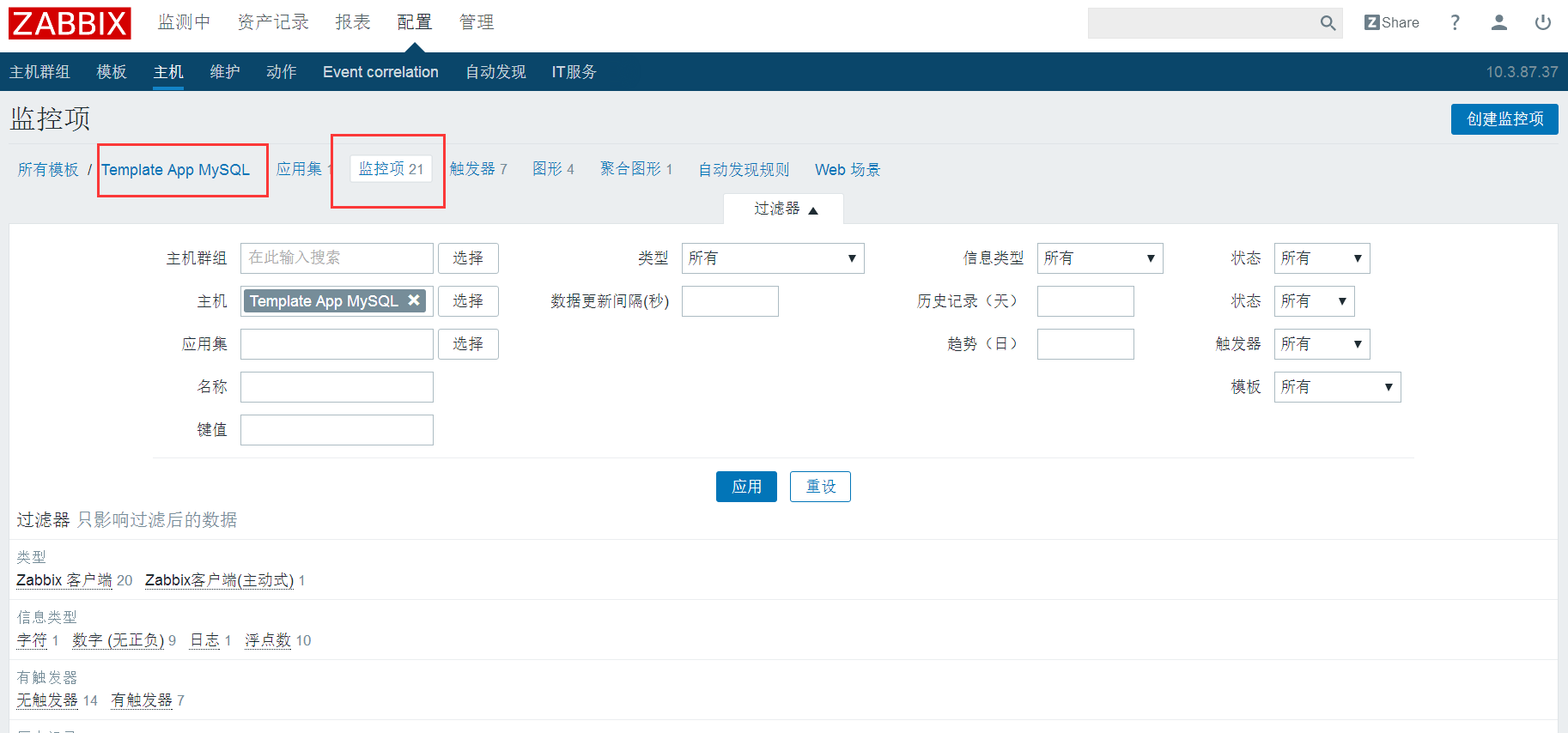

zabbix的web界面中新建模板、监控项以及图形

新建模板:

配置 –> 模板 –> 创建模板:

模版名称 :Template App MySQL (存在则选择)

给该模板添加监控项:

打开该模板 –> 监控项 –> 创建监控项:

名称:MySQL 3306端口连接数

键值:3306connectNum

选中信息类型为数字

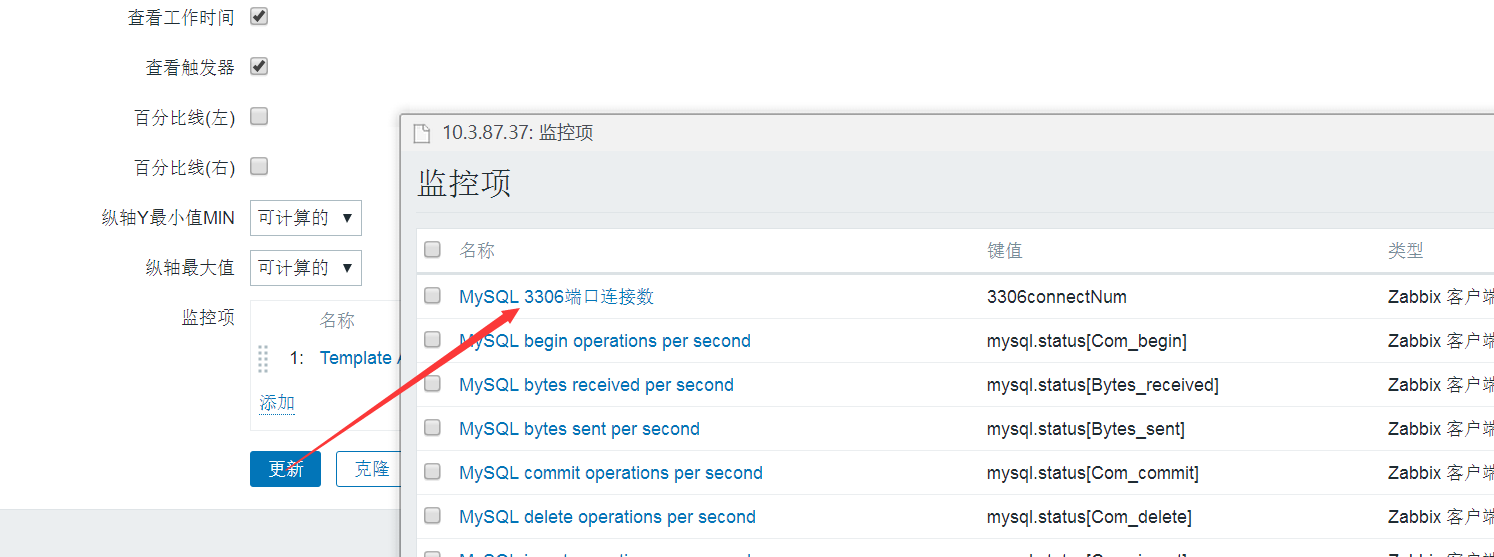

添加图形:

打开该模板 –> 图形 –> 创建图形:

名称:Mysql 3306端口连接数

监控项:添加上刚才创建的监控项

?

?给主机绑定模板后:

主机》找到监控的主机》图形》

这里要注意的是要针对此主机需要添加Template App MySQL模板的引用。

数分钟后查看连接数的变化:

到此,我们使用zabbix自定义监控一个端口的连接数的配置就完成了。当然,根据我上面提到的原理,使用zabbix来监控一些其他服务也将不再是难事了

?以上内容参考了其他网上资料的,也感谢其他网友的分享。

分布式监控系统Zabbix3.2监控数据库的连接数

标签:zabbix

![]() 热心网友

时间:2022-05-02 11:40

热心网友

时间:2022-05-02 11:40

#!/bin/bash

#xiaoluo

#scripts for tcp status

function SYNRECV {

/usr/sbin/ss -ant | awk '{++s[$1]} END {for(k in s) print k,s[k]}' | grep 'SYN-RECV' | awk '{print $2}'

}

function ESTAB {

/usr/sbin/ss -ant | awk '{++s[$1]} END {for(k in s) print k,s[k]}' | grep 'ESTAB' | awk '{print $2}'

}

function FINWAIT1 {

/usr/sbin/ss -ant | awk '{++s[$1]} END {for(k in s) print k,s[k]}' | grep 'FIN-WAIT-1' | awk '{print $2}'

}

function FINWAIT2 {

/usr/sbin/ss -ant | awk '{++s[$1]} END {for(k in s) print k,s[k]}' | grep 'FIN-WAIT-2' | awk '{print $2}'

}

function TIMEWAIT {

/usr/sbin/ss -ant | awk '{++s[$1]} END {for(k in s) print k,s[k]}' | grep 'TIME-WAIT' | awk '{print $2}'

}

function LASTACK {

/usr/sbin/ss -ant | awk '{++s[$1]} END {for(k in s) print k,s[k]}' | grep 'LAST-ACK' | awk '{print $2}'

}

function LISTEN {

/usr/sbin/ss -ant | awk '{++s[$1]} END {for(k in s) print k,s[k]}' | grep 'LISTEN' | awk '{print $2}'

}

$1

二、填写key值:当然大家在加入key值之后最好再服务器上面去执行看有没有返回值:

[root@WEB_007 scripts]# cat /usr/local/zabbix/etc/zabbix_agentd.conf.d/tcp

#monitor tcp

UserParameter=tcp[*],/usr/local/zabbix/scripts/tcp_status $1

三、导入模板(在我的附件上,然后触发器根据自己的情况调整:)

四、查看效果:

到此结束:

在写这篇的时候刚好也写完了监控lvs的活动连接。下面也给出模板、大家自己下载,我这里给出脚本和key:

一、脚本:

#!/bin/bash

#xiaoluo

#status about lvs forward

function first {

/sbin/ipvsadm -L 2>/dev/null | grep '192.168.10.234:http' | sed '2d' | awk '{print $5}'

}

function second {

/sbin/ipvsadm -L 2>/dev/null | grep '192.168.10.235:http' | sed '2d' | awk '{print $5}'

}

function third {

/sbin/ipvsadm -L 2>/dev/null | grep '192.168.10.236:http' | sed '2d' | awk '{print $5}'

}

$1

二、key:

#monitor lvs

UserParameter=lvs[*],/usr/local/zabbix/scripts/ipvsadm_status $1